기업 네트워크 보안을 위한 ECH 차단 및 DoH 대응 전략

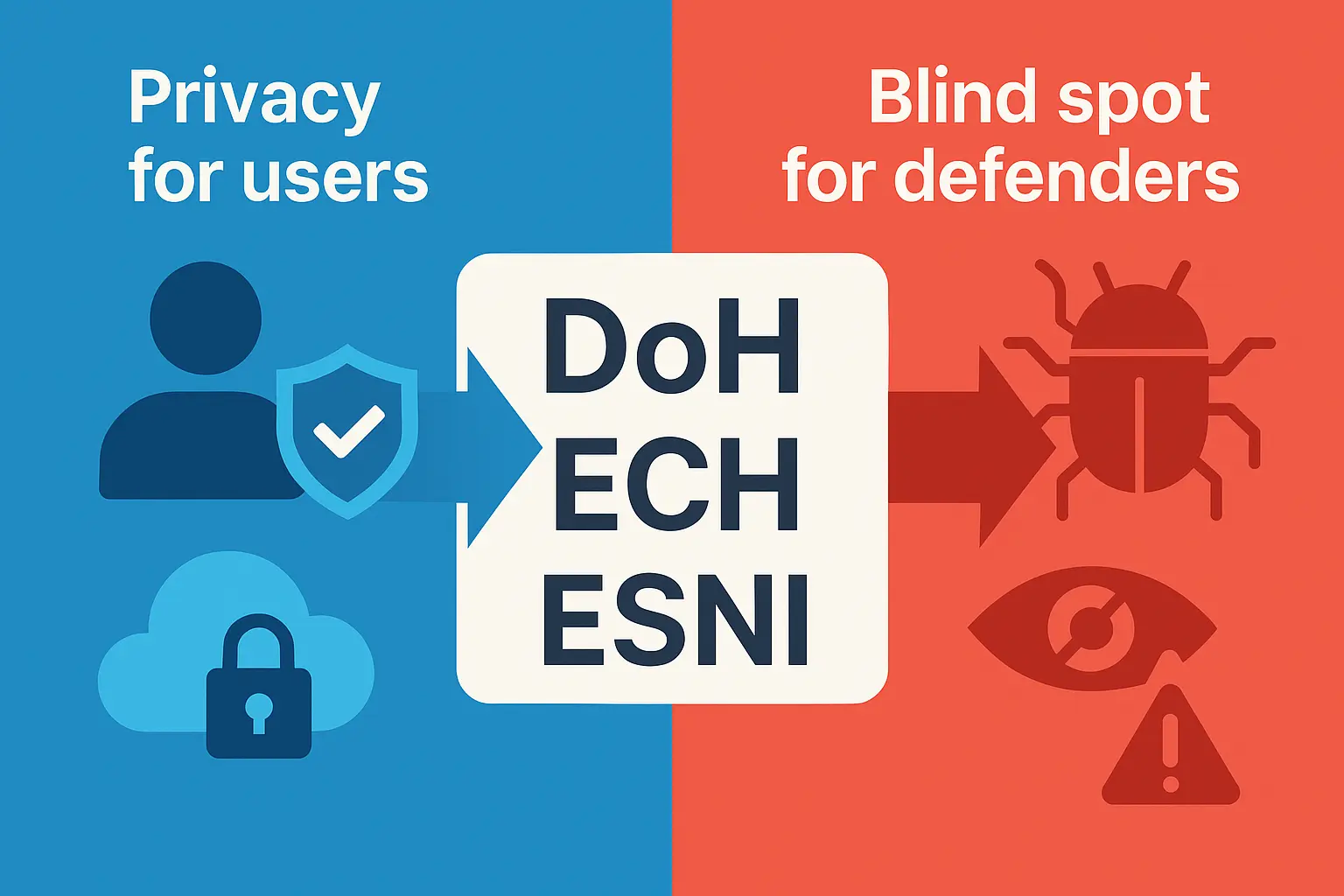

배경 최근 들어 Cloudflare(1.1.1.1), Google(8.8.8.8) 등 공개 DNS 서비스가 악성코드의 C2 통신 경로로 악용되는 사례가 늘고 있습니다. 특히, DoH (DNS over HTTPS), ECH (Encrypted Client Hello)와 같은 프로토콜은 DNS 트래픽 및 SNI 필드를 암호화하여 보안 솔루션이 이를 식별하지 못하게 만듭니다. 참고: ESNI(Encrypted SNI)는 더 이상 사용되지 않으며, 현재는 ECH가 공식적인 표준입니다. 이 글에서는 ESNI 대신 ECH에 초점을 맞춥니다. 위협 요소 보안 정책 우회: 사용자가 Cloudflare, Google 등의 DoH 주소를 수동 설정하면 기업 DNS 정책이 무력화됩니다. C2 통신 은폐: ECH는 TLS 연결 시 SNI 필드를 암호화하여 도메인 기반 탐지를 어렵게 만듭니다. 데이터 유출: 암호화된 DNS 경로를 통해 기업 내부 정보가 외부로 전송될 수 있습니다. 핵심 요점: DoH와 ECH는 별개이며, 각각에 맞는 대응 필요 이 글에서 설명하는 dnsmasq 기반 설정은 ECH 차단에 해당합니다. DoH는 차단되지 않습니다. DoH는 DNS 쿼리를 HTTPS로 전송하므로, 네트워크 계층의 방화벽 규칙 또는 IP 차단 등의 별도 조치가 필요합니다. 예: Cloudflare DoH(1.1.1.1:443), Google DoH(8.8.8.8:443) 등 차단 참고: Cisco Umbrella의 DoH 우회 방지 가이드 해결책: 중앙 DNS 서버에서 ECH 제어 사용자 단에서 ECH 설정을 변경해도 다시 활성화될 수 있으므로, 기업 DNS 서버에서 직접 SVCB(65), HTTPS(64) 레코드를 필터링하는 방식이 효과적입니다. 이를 통해 클라이언트가 ECH 기능을 활용할 수 없도록 제한할 수 있습니다. ...