내부 취약점 현황 공개가 보안 조치율에 미치는 심리·행동적 효과

- Open (new tab):

/files/Visibility_Changes_Behavior.pdf

PDF가 보이지 않으면 여기로 열어보세요:

/files/Visibility_Changes_Behavior.pdf

관련 영상

서론

조직 내부에서 보안 취약점 현황을 전사적으로 투명하게 공개하면 구성원들에게 심리적 압박과 동기를 부여하여 취약점 조치율(패치 적용율)과 속도 향상에 기여할 수 있다는 주장이 있다. 실제로 많은 보안 리더들은 **“무엇을 측정하면 그것이 개선된다”**는 원칙 아래 취약점 관리 지표를 공유하고 추적한다. 본 보고서에서는 이러한 내부 공개가 가져오는 심리적·행동적 메커니즘과 이를 뒷받침하는 이론, 그리고 실무 사례와 연구 결과를 살펴본다. 특히 Perceived Accountability (인지된 책임감), Perceived Surveillance (인지된 감시), Behavioral Deterrence (행동적 억제) 개념이 내부 정보공개와 어떻게 맞물려 있는지, 그리고 구글·마이크로소프트·메타와 같은 기업들의 내부 보안 대시보드 운영 사례와 실증 연구를 정리한다. 이를 통해 왜 투명성이 보안 행동을 개선하는지 그 원리를 밝히고자 한다.

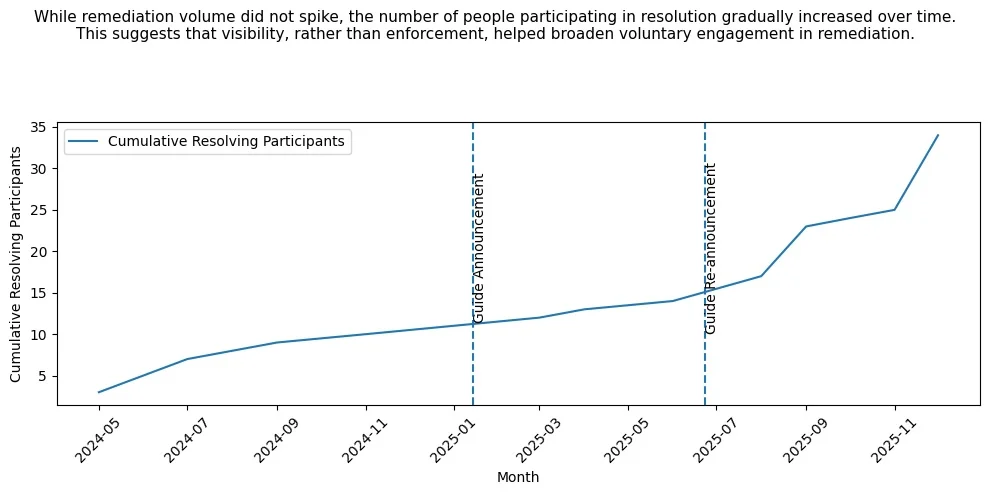

그림 1. 조치량(volume) 자체는 급증하지 않았지만, 조치에 참여하는 인원(Resolving Participants)은 시간이 지날수록 증가하는 패턴을 보여 “강제(enforcement)”보다 “가시성(visibility)”이 자발적 참여를 넓힐 수 있음을 시사한다.

내부 공개와 책임성(Perceived Accountability)의 상관관계

내부 취약점 정보를 공개하면 구성원 각자가 느끼는 책임감이 크게 증대된다. Perceived Accountability란 자신이 한 행동에 대해 타인에게 설명하거나 평가받아야 할 것이라 인지하는 상태를 말한다. 심리학 연구에 따르면, 사람들이 자신의 행동이 식별 가능하고(identifiability) 성과에 대한 평가를 받을 것이라고 예상할 때(expectation of evaluation) 책임 의식이 높아진다1. 다시 말해 **“내가 무엇을 (안)했는지를 모두가 안다”**는 상황은 행동을 크게 바꾸어 놓는다. Vance 등(2015)은 시스템 UI 디자인에 사용자 활동을 **모니터링 받고 있음을 인지시키는 요소(예: 기록 표시, 접근 알림 등)**를 넣어 사용자의 책임감 지각을 높이면 보안 정책 위반 의도가 감소함을 보였다1. 이처럼, 조직 내에서 취약점 현황과 담당자를 전사적으로 공개하면 각 담당자는 “모두가 보고 있다”는 인식 하에 자신의 보안 조치 이행 여부를 더욱 엄중히 여기게 된다.

실제로 보안 사고 사례는 명확한 책임 부여의 중요성을 보여준다. 2017년 에퀴팩스(Equifax) 대규모 정보유출 사건은 “패치를 누가/언제/어떻게 끝까지 책임질 것인가”가 흐려질 때 어떤 일이 벌어지는지 상징적으로 보여주는 사례로 자주 언급된다. 일부 사후 분석 글에서는 당시 취약점 관리 프로세스에서 책임 라인이 불명확했고, 여러 팀이 스캔·알림·패치를 분담하는 과정에서 최종 오너십이 흐려져 중요 패치가 누락될 수 있었다는 점을 문제로 지적한다2. 조직 내 책임성 부족이 가져올 수 있는 위험을 단적으로 보여준 사례다.

반대로, 내부 대시보드 등을 통해 취약점별로 “누가 언제까지 조치해야 한다”는 책임이 공개적으로 규정되면 담당자는 느끼는 심리적 압박이 커지고, 이는 신속한 대응으로 이어질 수 있다2. 요약하면 내부 투명성이 높아질수록 개개인은 자신의 보안 태만이 드러날 수 있다는 부담감 때문에 더욱 책임감 있게 행동하게 된다12.

감시와 억제 효과: 행동 심리 측면

**인지된 감시(Perceived Surveillance)**는 말 그대로 *“내 행동을 누군가 지켜보고 있다”*고 느끼는 상태로서, 이는 보안 행동을 개선하는 또 다른 메커니즘이다. 사람이 감시받고 있다고 믿으면 일반적으로 규범을 잘 지키려는 경향이 커지며, 이를 “Hawthorne 효과” 등으로 설명하기도 한다. 정보보안 관리에서도 사용자의 활동 로그 기록이나 모니터링 시스템을 알리는 것은 *“감시 인식 → 준수 향상”*의 경로를 노린 것이다. 앞서 언급한 책임성 연구에서도 **“모니터링에 대한 인식(awareness of monitoring)”**을 높이는 UI 설계가 사용자 책임감을 높였다는 점은 감시 인식과 책임감이 맞물려 있음을 보여준다1. 내부적으로 취약점 대시보드를 운영하여 모든 직원이나 관련 팀이 실시간으로 취약점 조치 현황을 볼 수 있게 한다면, 각 팀은 상시 감시받는 듯한 심리적 자극을 받는다. 예컨대 “보안팀과 경영진도 이 대시보드를 보고 있다”는 인식만으로도 해당 팀은 방치된 취약점이 눈에 띄지 않도록 신속히 대응하게 된다. 이는 마치 CCTV가 설치된 환경에서 직원의 규정 준수율이 올라가는 효과에 비유할 수 있다.

이러한 행동적 억제(Deterrence) 효과는 보안 행동 이론 중 *일반 억지 이론(General Deterrence Theory)*으로 뒷받침된다. 억지 이론에 따르면 위반 행위에 대한 처벌의 확실성, 심각성, 신속성이 인지될 때 사람들이 규범을 따르게 된다3. 내부 취약점 공개는 공식적인 처벌은 아닐지라도, **“지키지 않으면 불이익이나 망신을 당할지 모른다”**는 두려움을 만들어내는 비공식적 억제 수단이라 볼 수 있다. 한 메타분석 연구에서는 형사처벌과 같은 공식 억지 요소도 보안 준수에 효과가 있었지만, 동료 평가나 수치심 등 비공식 억제 요소가 더 강한 영향을 미친다고 보고하였다3. 즉 사회적 압력이 법적 압력보다도 보안 행동에 큰 동기부여가 된다는 것이다. 조직 내 모든 사람이 볼 수 있는 취약점 현황판은 자연스럽게 팀 간 경쟁심과 동료 평가라는 사회적 압력을 유발한다. 누구도 자신의 팀이 내부 보고서에서 “취약점 방치 팀”으로 지목되길 원치 않으므로, 평판을 지키기 위한 억제력이 생기는 것이다. 다만 이러한 압력이 과도한 비난이나 벌주기식 문화로 흐르면 역효과가 날 수 있다. 실제 한 보안 전문가의 조언에 따르면 취약점 스캔/조치 지표를 단순히 “문제 부서 낙인찍기(name-and-shame)”에만 활용하는 것은 바람직하지 않다고 한다4. 따라서 억제 효과가 긍정적 방향으로 작동하려면, 투명성으로 인한 건강한 긴장감을 건설적인 경쟁과 협력 문화로 이어지게 하는 관리자의 역할도 중요하다.

내부 보안 대시보드 운영과 조치율 개선 사례

기업들은 앞선 원리를 현장에서 활용하여 취약점 관리 프로세스에 투명성과 경쟁 요소를 도입해왔다. 내부 보안 대시보드는 그 대표적인 예로, 여러 시스템에서 탐지된 취약점들을 한눈에 보여주는 중앙 대시보드를 만들어 보안팀뿐 아니라 개발·운영 등 관련 부서 모두가 공유하도록 하는 방식이다. 업계에서는 이런 방식의 핵심을 **가시성(Visibility)**로 설명하며, “보이는 것이 행동을 바꾼다”는 맥락에서 자주 강조한다5.

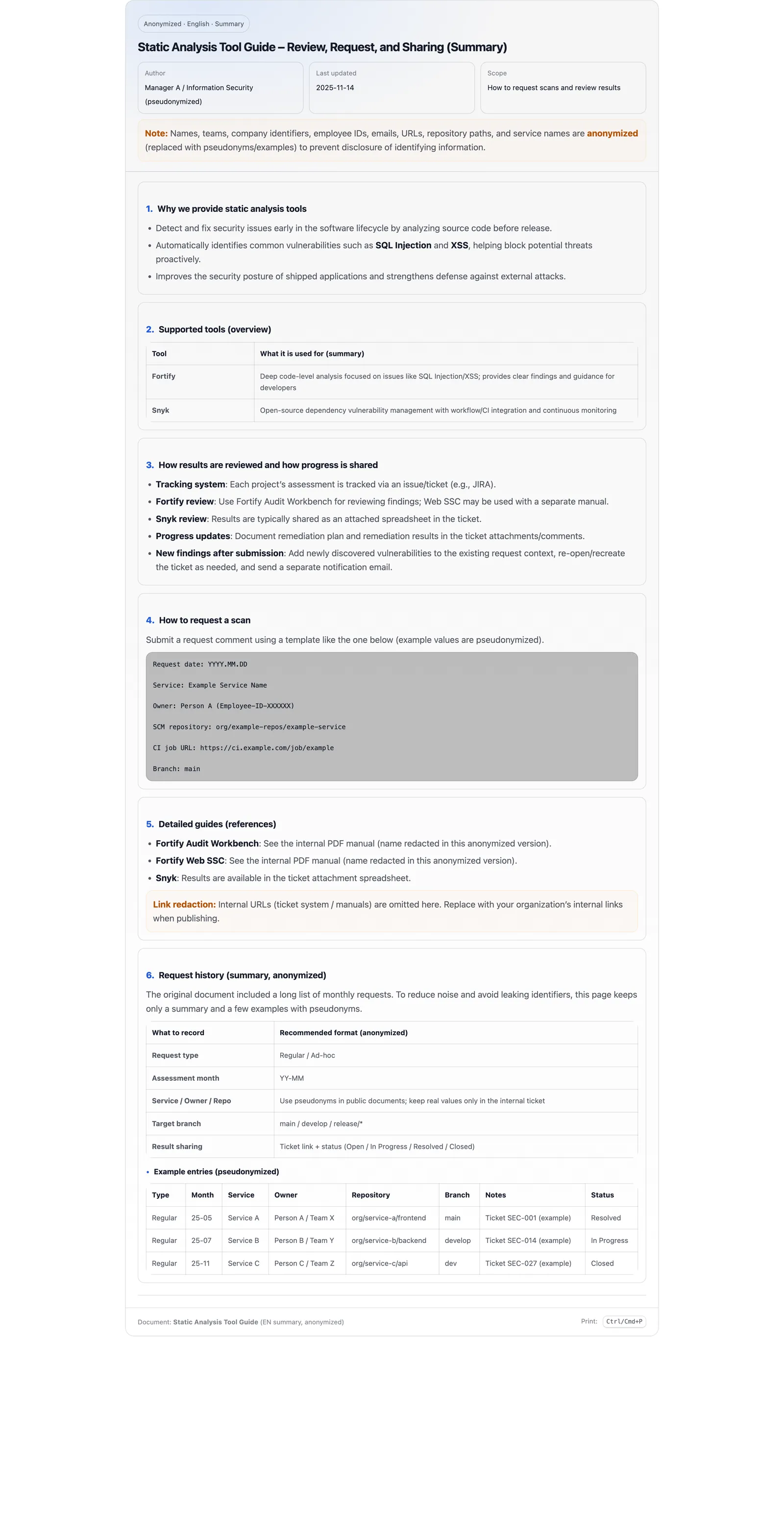

그림 2. 요청 템플릿, 결과 검토 방식, 진행 공유 방법을 ‘한 장’으로 정리해 전사에 배포하면 “절차를 몰라서 미루는 지연”을 줄이고, 진행 상황을 투명하게 공유하는 데 도움이 된다.

이러한 전사적 투명성 전략은 실무상 “취약점 책임 분산”을 막고 각 팀이 자기 취약점을 끝까지 관리하도록 동기부여하는 효과가 있다. 한 실무자 기고문도 “보안, 개발, 운영팀 모두가 볼 수 있는 중앙 취약점 대시보드와 명확한 조치 책임자 지정만으로도 패치 대응 속도에 큰 차이를 만들 수 있다”는 취지로 조언한다2. 공동의 **‘취약점 현황판’**이 존재하면, 각 팀은 자신의 숙제가 남에게도 뻔히 보이는 만큼 평소보다 신속하고 확실하게 취약점을 해소하려는 경향을 보이게 된다는 것이다.

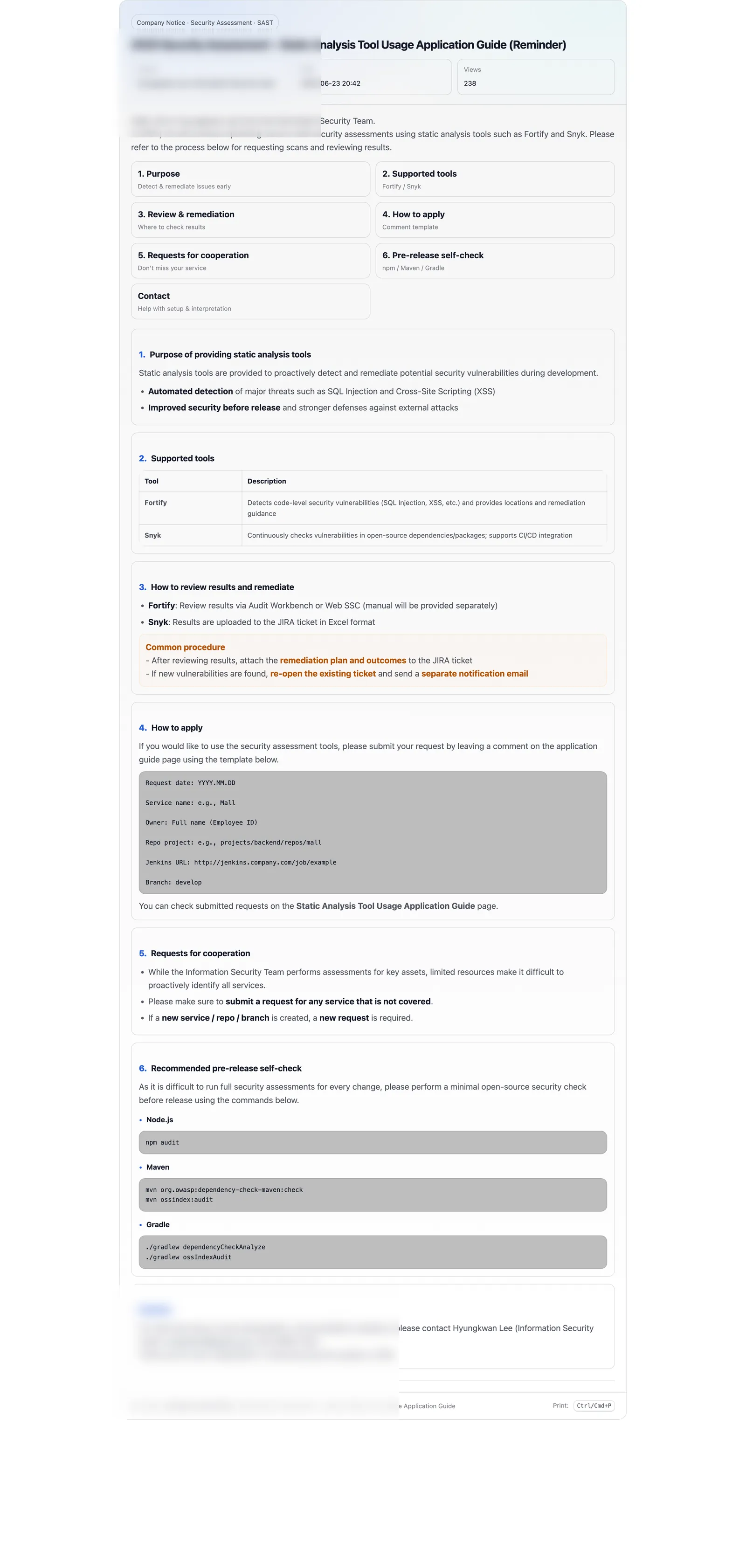

그림 3. “가이드 배포 → 리마인더 → 참여 확대”는 단순하지만 강력한 패턴이다. 특히 조직이 커질수록 1회 공지보다 반복 리마인드와 가시성 신호가 참여를 안정적으로 늘리는 데 유리하다. (공개용으로 일부 민감정보는 블러 처리)

실제로 내부 투명성 강화가 패치 속도를 높인 사례들이 업계에서 반복적으로 언급된다. 다만 특정 퍼센트처럼 정확한 수치를 인용하려면 1차 보고서(원문)를 직접 연결하는 것이 가장 안전하다. 현재 글에서는, DevSecOps 도입 배경을 요약한 실무자 정리 글에서 협업 개선과 패치 시간 단축이 반복적으로 언급되는 포인트라는 수준으로 정리해 두겠다2.

또 다른 예로, 한 실무자 기고문은 (가명으로 제시된) 소프트웨어 기업 사례를 들어, 모든 부서가 참여하는 정기 취약점 공개 회의를 통해 “미해결 취약점/우선순위/책임”을 공개적으로 합의하는 프로세스를 만들었고, 그 결과 커뮤니케이션 갈등이 줄고 패치 속도가 개선되는 효과가 있었다고 설명한다2. 이 사례는 엄밀한 학술 연구라기보다는 현장 경험 기반의 서술이므로, ‘원리 설명을 돕는 참고 사례’로 보는 게 적절하다.

요지는 간단하다. 정보가 원활히 흐르고 작업이 투명하게 추적되면, 역할/책임 혼선에서 비롯되는 지연과 갈등이 줄어들 수 있다2.

또한 구글의 Project Zero 정책은 외부 공개를 통한 억제 효과를 잘 보여주는 사례인데, 내부 공개의 효과를 가늠하는 데도 시사점이 있다. 구글은 자사가 발견한 취약점을 90일 내 패치하지 않으면 상세 정보를 공개하는 엄격한 90일 정책을 운영 중인데, 이로 인해 전 산업의 평균 패치 기간이 크게 단축되었다. 구글 발표에 따르면 이 정책 시행 전에는 일부 취약점이 패치에 6개월 이상 걸렸지만, 최근에는 97% 이상의 취약점이 90일 기한 내 수정되고 있다고 한다6. 공개 압박에 따른 책임 부여와 평판 위험이 패치 개발을 가속화한 것이다. 이러한 외부 공개 사례는 **“투명성과 기한의식이 갖는 강력한 억지력”**을 보여주며, 조직 내부에서도 규모는 다르지만 비슷한 원리가 적용된다. 내부적으로 취약점 처리 상태가 모두에게 공개되고 마감 기한이 명시되면, 각 담당자는 마치 외부에 공개되는 심정으로 신속히 문제를 해결하려 노력하게 된다.

실증 연구와 시사점

종합하면, 보안 취약점을 내부 공개함으로써 개선되는 조치율의 배경에는 심리학적 요인과 행동과학적 효과가 복합적으로 작용하고 있다. 공개로 인한 책임의식 증대, 감시받는 느낌, 사회적 억압(벌칙이나 망신에 대한 두려움) 등이 직원들의 행동 변화를 유도한다. 이러한 원리는 다양한 연구에서 실증되고 있다. 앞서 소개한 바와 같이 사용자에게 자기 행동이 드러난다는 인식만 주어져도 보안 규칙 위반이 줄어드는 효과가 확인되었고1, 억지 이론 메타분석에서도 처벌 위험뿐 아니라 동료 평가와 같은 비공식적 통제가 보안 준수에 상당한 영향을 미치는 것으로 나타났다3. 결국 **“보안도 문화”**라는 말처럼, 투명성과 상호감시가 내재된 조직 문화는 구성원의 보안행동 표준을 끌어올리는 촉매가 된다2.

물론 내부 취약점 공개 제도가 만능은 아니며, 성공적인 적용을 위해서는 조직 문화적 뒷받침이 필요하다. 투명성은 협력적인 경쟁을 유도할 때 긍정적으로 작용하지만, 만약 성과 압박이나 문책 위주로 흐르면 구성원들이 숫자만 맞추려 하거나 보고를 숨기는 부작용이 있을 수 있다4. 따라서 글로벌 기업들도 취약점 대시보드를 도입할 때 **‘블레임 문화’가 아닌 ‘책임 문화’**를 강조한다. 예컨대 페이스북(메타)은 “보안은 모두의 책임”이라는 슬로건 아래 개발자들이 취약점을 발견하면 솔직히 드러내고 함께 해결하도록 장려하는 분위기를 조성해왔다고 알려져 있다. 마이크로소프트 또한 대형 보안 사고를 겪은 후 전사적 보안 개선 태스크포스를 꾸려 분기별 취약점 진척 상황을 경영진까지 투명하게 공유하고, 개발 팀 평가에 보안 지표를 포함시키는 등의 조치를 취해왔다고 한다. 이처럼 리더십의 지원과 올바른 동기 부여가 수반된다면, 취약점 현황 내부 공개 시스템은 조직 구성원의 보안 행동을 개선하고 대응 속도를 높이는 강력한 도구가 될 수 있다2. 궁극적으로 이는 기업의 전반적 보안 수준 향상으로 이어져 사이버 위협에 보다 신속하고 효과적으로 대응할 수 있게 해준다. 각종 연구와 사례가 보여주듯, 투명성, 책임, 협업의 문화가 보안 취약점 관리에 있어 가장 비용효과적인 방어 전략 중 하나임은 분명하다2.

참고문헌

“Increasing Accountability through the User Interface Design Artifacts: A New Approach to Addressing the Problem of Access-Policy Violations,” SSRN, accessed 2025-12-29, https://papers.ssrn.com/sol3/papers.cfm?abstract_id=2549000. ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

“Patching the People Problem: Conflict Resolution in Vulnerability Management Programs | by Arturo Avila,” Medium, accessed 2025-12-29, https://medium.com/@arturoavila_da/patching-the-people-problem-conflict-resolution-in-vulnerability-management-programs-dc1a3e07401e. ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎ ↩︎

“https://www.sciencedirect.com/science/article/abs/pii/S0167404820302042,” ScienceDirect, accessed 2025-12-29, https://www.sciencedirect.com/science/article/abs/pii/S0167404820302042. ↩︎ ↩︎ ↩︎

“Top 20 Worst Practices for Enterprise Vulnerability Management,” LinkedIn, accessed 2025-12-29, https://www.linkedin.com/pulse/top-20-worst-practices-enterprise-vulnerability-carl-c-manion. ↩︎ ↩︎

Jason Chan, “From Gates to Guardians: Alternate Approaches to Product Security,” LASCON 2013 Liveblog – First Morning, The Agile Admin, October 24, 2013, https://theagileadmin.com/2013/10/24/lascon-2013-liveblog-first-morning/. ↩︎

“https://www.darkreading.com/application-security/google-s-project-zero-policy-change-mandates-90-day-disclosure,” Dark Reading, accessed 2025-12-29, https://www.darkreading.com/application-security/google-s-project-zero-policy-change-mandates-90-day-disclosure. ↩︎