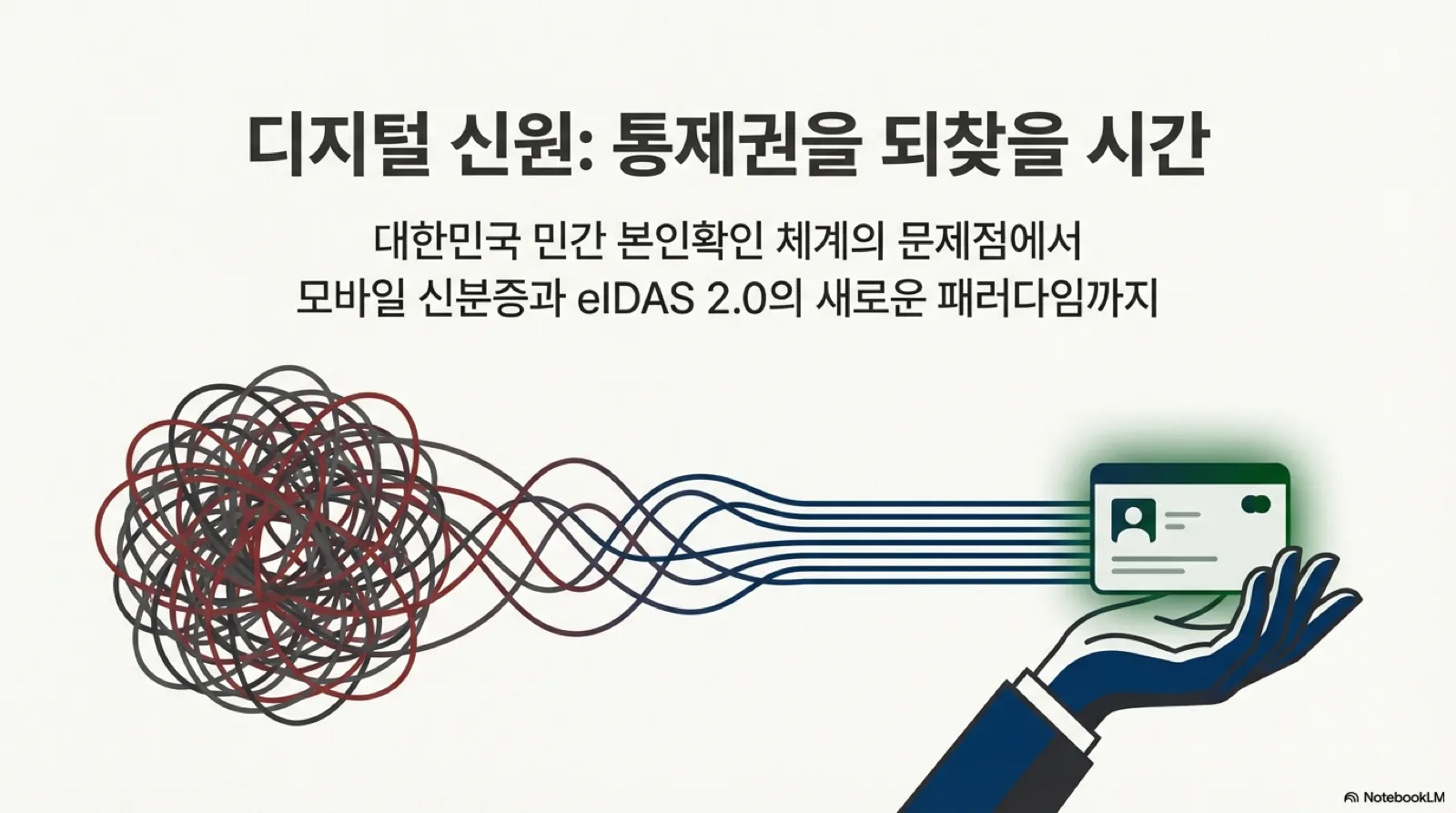

PDF Open (new tab): /files/Digital_Identity_Redesigning_Control.pdf PDF가 보이지 않으면 여기로 열어보세요: /files/Digital_Identity_Redesigning_Control.pdf 관련 영상 eIDAS 2.0: 유럽의 디지털 신원 프레임워크 유럽연합의 eIDAS 2.0(Electronic Identification, Authentication and Trust Services 2.0)은 차세대 디지털 신원 전략으로, 유럽 디지털 신원 지갑(EU Digital Identity Wallet) 도입을 핵심으로 한다. 이 지갑은 모든 EU 시민·거주자에게 발급되며, 개인이 자신의 디지털 신원을 안전하게 저장・관리하고 필요한 정보만 선택적으로 공유할 수 있는 월렛 기반 신원증명 수단이다[1][2]. eIDAS 2.0 규정은 2024년 5월 발효되었고, 각 회원국이 2026년까지 최소 하나 이상의 공인 디지털 신원 지갑을 국민에게 제공하도록 의무화하였다[3]. 이를 통해 EU 전역에서 통용되는 조화로운 신원체계를 구축하고, 국경 간 전자거래와 서비스 이용 시 상호 인증을 가능하게 한다. ...

🔥 구조를 해부하는 시선

🔥 기술 너머의 신뢰와 문화

🔥 문제를 고치는 코드

Amadey 악성코드: 정적 탐지 vs 메모리 기반 탐지 비교 연구

Amadey 악성코드: 정적 탐지 vs 메모리 기반 탐지 비교 연구 PDF Open (new tab): /files/Memory_Reveals_Truth.pdf PDF가 보이지 않으면 여기로 열어보세요: /files/Memory_Reveals_Truth.pdf ...

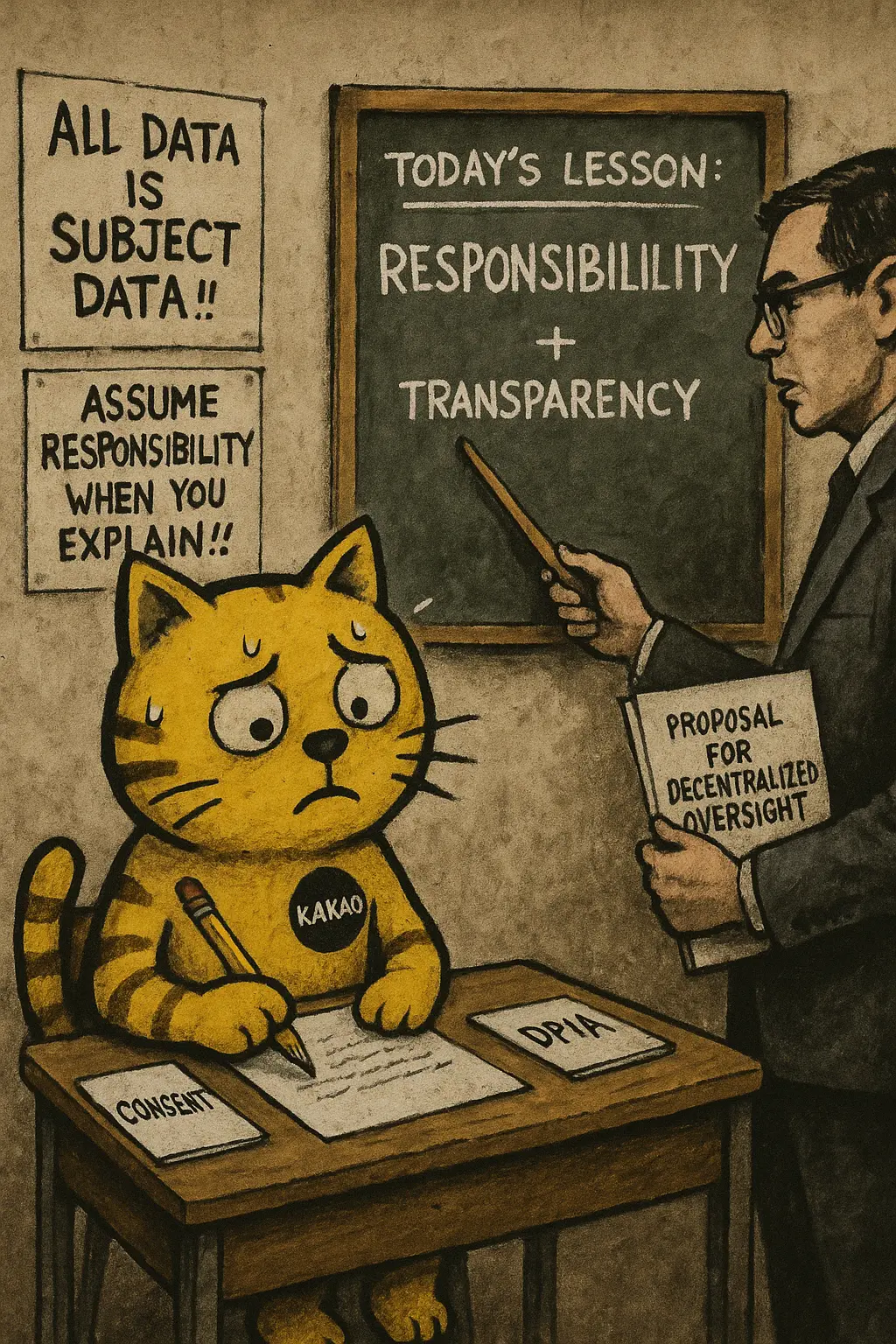

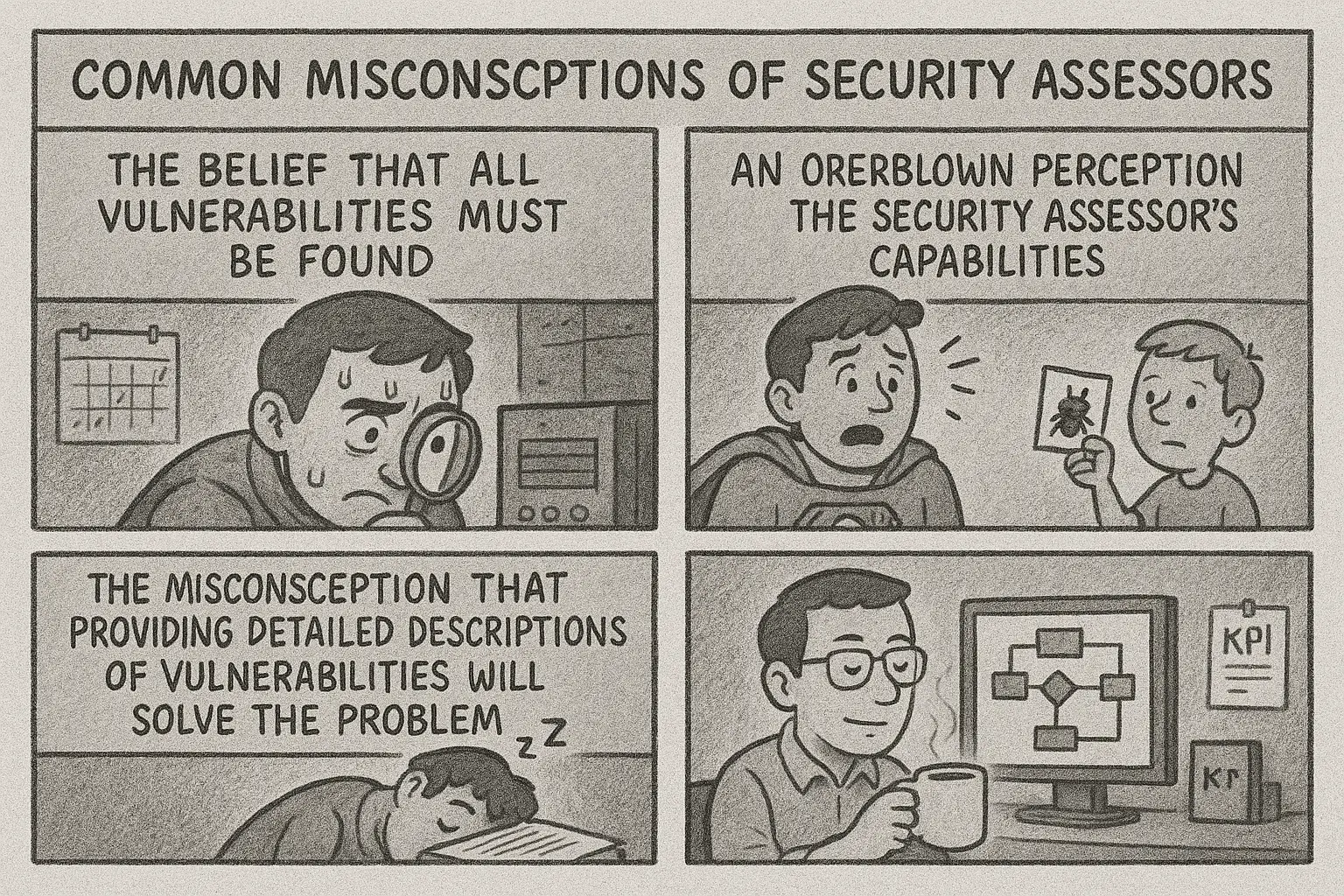

내부 취약점 현황 공개가 보안 조치율에 미치는 심리·행동적 효과

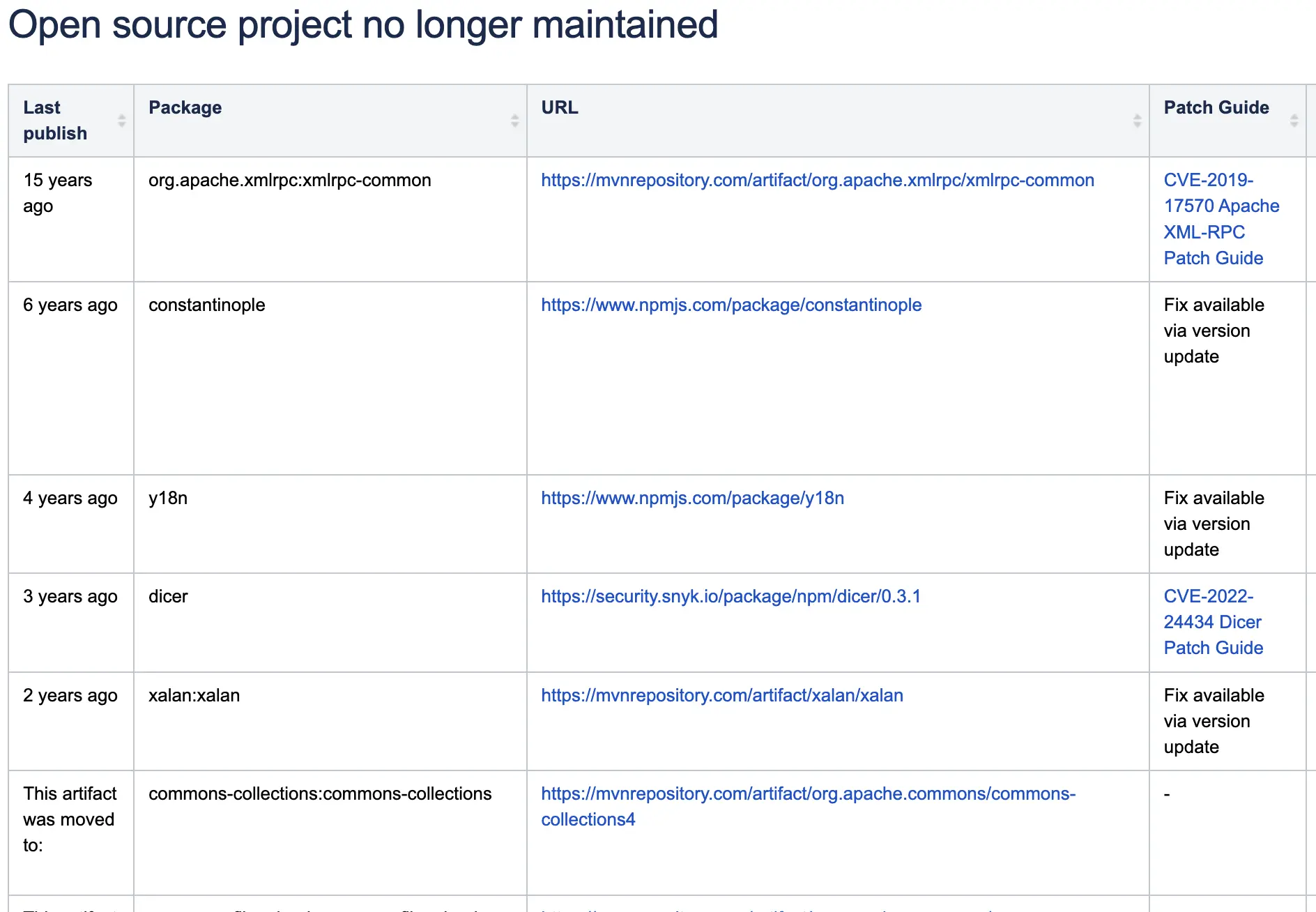

내부 취약점 현황 공개가 보안 조치율에 미치는 심리·행동적 효과 PDF Open (new tab): /files/Visibility_Changes_Behavior.pdf PDF가 보이지 않으면 여기로 열어보세요: /files/Visibility_Changes_Behavior.pdf 관련 영상 서론 조직 내부에서 보안 취약점 현황을 전사적으로 투명하게 공개하면 구성원들에게 심리적 압박과 동기를 부여하여 취약점 조치율(패치 적용율)과 속도 향상에 기여할 수 있다는 주장이 있다. 실제로 많은 보안 리더들은 **“무엇을 측정하면 그것이 개선된다”**는 원칙 아래 취약점 관리 지표를 공유하고 추적한다. 본 보고서에서는 이러한 내부 공개가 가져오는 심리적·행동적 메커니즘과 이를 뒷받침하는 이론, 그리고 실무 사례와 연구 결과를 살펴본다. 특히 Perceived Accountability (인지된 책임감), Perceived Surveillance (인지된 감시), Behavioral Deterrence (행동적 억제) 개념이 내부 정보공개와 어떻게 맞물려 있는지, 그리고 구글·마이크로소프트·메타와 같은 기업들의 내부 보안 대시보드 운영 사례와 실증 연구를 정리한다. 이를 통해 왜 투명성이 보안 행동을 개선하는지 그 원리를 밝히고자 한다. ...

2025년 공격 표면 관리(ASM): 왜 지속적 가시성이 필수인가

PDF가 보이지 않으면 여기로 열어보세요: /files/ASM_Promise_Reality_Behavior.pdf 관련 영상 2025년 공격 표면 관리(ASM): 왜 지속적 가시성이 필수인가 2025년에는 공격 표면이 폭발적으로 커졌습니다. 클라우드, SaaS, IoT, 원격 근무가 기존 네트워크 경계를 무너뜨리면서, 조직은 웹 앱·API·섀도우 IT·서드파티 서비스까지 포함하는 방대한 자산 지형도를 상대하게 됐습니다. 이 모든 것이 공격자의 진입점이 될 수 있습니다[1][2]. 공격자는 자동화와 AI를 활용해 설정 오류나 잊힌 도메인을 몇 초 만에 스캔하며, 종종 “방어자가 그 자산의 존재를 알기도 전에” 약점을 찾아냅니다[2]. 이런 환경에서 **가시성(visibility)**은 새로운 전장입니다. 결국 **“보이지 않는 것은 방어할 수 없다”**는 말이 더 이상 수사가 아니라 현실이 됐습니다[3]. ...

수천 대 PC에 FIDO2 지문 보안키 기반 로컬 관리자 계정 로그인 구현 가능성 분석

주요 용어 정리 용어 설명 vdiadmin 수천 대 PC에 공통으로 쓰이는 로컬 관리자 계정명 SID Security Identifier, 윈도우 계정/장치별 고유 식별자 TPM Trusted Platform Module, 하드웨어 기반 보안 칩 Resident Credential FIDO2 보안키에 저장되는 내장 인증 정보 수천 대 PC에 FIDO2 지문 보안키 기반 로컬 관리자 계정 로그인 구현 가능성 분석 보고서 Executive Summary 본 보고서는 수천 대의 PC에 동일한 로컬 관리자 계정(vdiadmin)을 사용하는 환경에서 FIDO2 지문 보안키 기반 로그인을 구현하는 것에 대한 심층 분석을 제공합니다. 현재 환경은 단일 암호 유출 시 전체 시스템에 대한 접근 권한이 침해될 수 있는 심각한 보안 취약점을 내포하고 있습니다. FIDO2 보안키 도입은 이러한 위험을 완화하고 보안 수준을 향상시키기 위한 중요한 전략적 결정으로 평가됩니다. ...

CISO 전략과 실행의 간극: WAF 논쟁과 현장 리더십 보고서

서문: 철학과 실행 사이, 고립된 확신의 균열 202x년 상반기. 지주사의 모의 해킹 결과 보고서에 “WAF 미도입 구간에서 SQL Injection 가능성 확인”이라는 문구가 담겼을 때, CISO는 한동안 아무 말도 하지 않았다. 보고서 문장은 단정했고, 공격은 고전적이었으며, 방어는 없었다. “내가 틀린 건가? 아니면, 그들이 내 의도를 오해한 건가…” ...

SSRF Defense: 최신 방어 전략과 실전 가이드

은탄환은 없다: 민속과 현대적 의미 “은탄환(no silver bullet)”이라는 표현은 유럽 민속에서 유래했으며, 은으로 만든 탄환만이 늑대인간이나 뱀파이어 같은 초자연적 존재를 물리칠 수 있다고 믿었습니다. 1816년 월터 스콧의 _Tales of My Landlord_에서 처음 문서화되었고, 1765년의 제보당의 야수 사건 등에서도 마지막 수단으로 은탄환이 언급됩니다. 시간이 흐르며 이 표현은 “복잡한 문제에 단 하나의 간단한 해결책은 없다”는 의미로 확장되었고, 소프트웨어 공학에서는 프레드 브룩스의 1986년 에세이로 널리 알려졌습니다. 이 글은 SSRF 방어에도 같은 교훈을 적용합니다: 만능 해결책에 의존하지 말고, 단순한 속설이나 임시방편이 아닌, 근본적인 원인과 구조적 대책을 고민해야 합니다. ...

OpenStack Nova 예외 직렬화 패턴: 이론적 RCE 위험과 보안 교훈

OpenStack Nova의 예외 직렬화 메커니즘에서 발생할 수 있는 이론적 원격 코드 실행(RCE) 위험 분석과 여러 PoC, 방어책 제안

엔드포인트 보안 우회 기법(2020-2025년) - 기술 심층 분석

EDR을 우회하기 위한 공격자들의 기술은 더욱 정교해지고 있습니다. 2020년부터 2025년까지의 대표적인 우회 기법(BYOI, BYOVD, DLL 하이재킹, 서비스 변조)을 기술 메커니즘, 실제 사례, 공급업체 영향 및 방어 전략 중심으로 분석합니다.

사이버보안의 SPOF: 역사에서 전략까지, 그래프 기반 분석

단일 실패 지점(SPOF)의 위협을 역사적 사례와 그래프 이론에 기반해 분석하고, 사이버보안 인프라의 구조적 약점을 사전에 식별하는 전략적 접근 방식을 제시합니다.